في مشهد يتزايد تعقيده يوماً بعد يوم، يستمر المتسللون في استغلال البنية التحتية السحابية لتحقيق أهدافهم الخبيثة. إحدى هذه الحملات، المُسماة SERPENTINE#CLOUD، تستغل الأنفاق الخاصة بشركة Cloudflare لتوزيع البرمجيات الخبيثة عبر رسائل تصيد احتيالي مموهة كمرفقات مستندات مالية.

تحليل مفصل وسياق

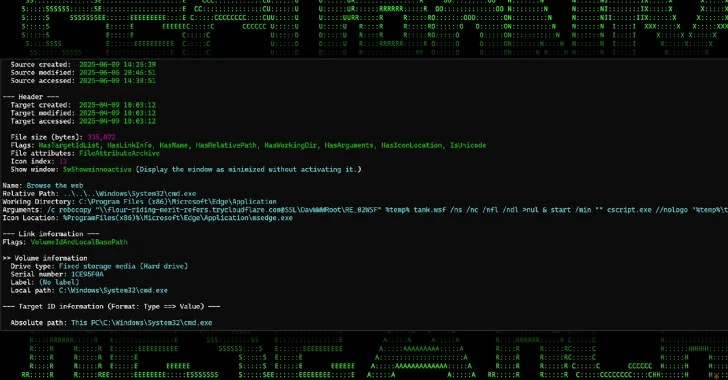

تستخدم هذه الحملة بنية Cloudflare Tunnel جنباً إلى جنب مع محملات تعتمد على لغة بايثون (Python) لتوزيع حمولات حقن الذاكرة (Memory-Injected Payloads) عبر سلسلة من ملفات الاختصار (Shortcut Files) والسكربتات المموهة. يبدأ الهجوم بإرسال رسائل إلكترونية تحمل موضوعات مثل الفواتير أو المدفوعات، والتي تحتوي على رابط لتحميل مستند مضغوط يتضمن ملف اختصار (LNK) لنظام ويندوز. هذه الملفات المضغوطة يتم تمويهها كوثائق لخداع الضحايا لفتحها، مفعلة بذلك سلسلة العدوى.

يتم تنفيذ عملية متعددة الخطوات تنتهي بتشغيل محمل شيلكود (Shellcode) يعتمد على بايثون، والذي ينفذ حمولات معبأة باستخدام محمل Donut مفتوح المصدر بالكامل في الذاكرة. استهدفت هذه الحملة الولايات المتحدة والمملكة المتحدة وألمانيا ومناطق أخرى في أوروبا وآسيا. رغم أن هوية الفاعلين ما زالت غير معروفة، إلا أن هناك دلائل على إتقانهم للغة الإنجليزية.

التأثير وآثار الأمان

تُظهر هذه الحملة قدرة المتسللين على التكيف من خلال تغيير طرق الوصول الأولية، من ملفات الاختصار الإنترنتية (URL) إلى ملفات اختصار LNK المموهة كوثائق PDF. يتم استخدام هذه الحمولات لاسترجاع مراحل إضافية عبر WebDAV من خلال الأنفاق السحابية لشركة Cloudflare.

وفقاً لتقرير سابق من eSentire وProofpoint، تم تمهيد الطريق أمام برمجيات خبيثة مثل AsyncRAT وGuLoader وPureLogs Stealer وRemcos RAT وVenom RAT وXWorm من خلال هجمات مماثلة.

استغلال TryCloudflare يقدم العديد من الفوائد للجهات الخبيثة. في البداية، استخدام مقدمي الخدمات السحابية الموثوقين كواجهة لأنشطتهم الخبيثة يجعل من الصعب اكتشافها، بما في ذلك تسليم الحمولات والتواصل عبر C2. باستخدام نطاق فرعي موثوق (“*.trycloudflare[.]com”) لأغراض ضارة، يصبح من الصعب جداً على المدافعين التمييز بين الأنشطة الضارة والحميدة، مما يسمح بتفادي آليات الحجب المستندة إلى URL أو النطاق.

رؤى الخبراء والتوسع

تجمع حملة SERPENTINE#CLOUD بين الهندسة الاجتماعية وتقنيات العيش-من-الأرض (Living-Off-The-Land) والتنفيذ الخفي للشفرة في الذاكرة. استخدام البنية التحتية للأنفاق السحابية لشركة Cloudflare يعقد الرؤية الشبكية من خلال توفير طبقة نقل مشفرة ومؤقتة لتخزين الملفات الخبيثة دون الحاجة إلى البنية التحتية التقليدية.

من الجدير بالذكر أن حملة أخرى تحمل اسم Shadow Vector استهدفت المستخدمين في كولومبيا باستخدام ملفات SVG مموهة كإشعارات محكمة. تتورط هذه الهجمات في نشر أحصنة طروادة للوصول عن بعد مثل AsyncRAT وRemcos RAT باستخدام ملفات SVG لاستغلال خدمات مشاركة الملفات مثل Bitbucket وDropbox وDiscord وYDRAY.

تزامنت هذه الاكتشافات مع زيادة في الهجمات الاجتماعية الهندسية التي تستخدم تقنية ClickFix لنشر البرمجيات الخبيثة مثل Lumma Stealer وSectopRAT تحت ستار إصلاح مشكلة أو إكمال التحقق من CAPTCHA. وفقاً لإحصائيات ReliaQuest، شكلت الهجمات التي تعتمد على ClickFix نسبة 23% من جميع تكتيكات التصيد الاحتيالي بين مارس ومايو 2025.

التفاعل والنقاش

كيف يمكن للشركات تحسين استراتيجياتها الدفاعية للتعامل مع هذه الأنواع المتطورة من التهديدات؟ هل يمكن للتعاون الدولي تقليل تأثير هذه الحملات؟ شارك برأيك على وسائل التواصل الاجتماعي عبر تويتر وفيسبوك.

شاركنا رأيك بتعليق