في تطور جديد يثير القلق في عالم الأمن السيبراني، كشف باحثو الأمن في شركة أكاماي عن ثغرة خطيرة في نظام ويندوز سيرفر 2025 تسمح للمهاجمين بتصعيد الامتيازات واختراق المستخدمين في الدليل النشط (Active Directory). هذه الثغرة تُعرف باسم “BadSuccessor” وتستغل ميزة حساب الخدمة المدارة المفوضة (dMSA) التي تم تقديمها كجزء من تحديث ويندوز سيرفر 2025.

تحليل ونظرة أعمق على الثغرة

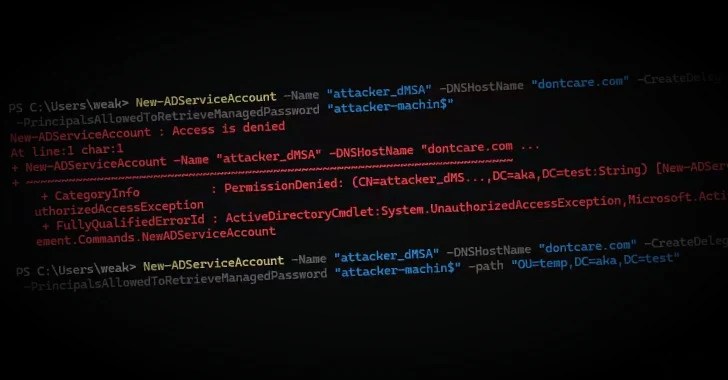

الميزة الجديدة (dMSA) تم تقديمها كحل للتخفيف من هجمات “Kerberoasting” التي تستهدف حسابات الخدمة القديمة. لكن، من المفارقات أن هذه الميزة نفسها أصبحت نقطة ضعف يمكن استغلالها. وفقاً لتقرير الباحث الأمني يوڤال جوردون من أكاماي، فإن الثغرة يمكن تنفيذها بسهولة وتعمل مع الإعدادات الافتراضية للنظام، مما يجعل معظم المنظمات التي تعتمد على الدليل النشط عرضة للخطر.

الأثر والأهمية الأمنية

الخطر الحقيقي يكمن في أن الثغرة تسمح بنقل الامتيازات من حسابات الخدمة السابقة إلى الحسابات الجديدة (dMSA)، مما يمكن المهاجمين من محاكاة عملية الهجرة واختراق أي مستخدم في النظام، بما في ذلك مسؤولي النظام. حتى لو لم تستخدم المؤسسة حسابات (dMSA)، فإن هذا لا يعني أنها محصنة ضد الهجوم.

آراء الخبراء والاتجاهات الحالية

يشير جوردون إلى أن هذه التقنية لا تتطلب أذونات على الحسابات السابقة، بل فقط أذونات على سمات حساب (dMSA). وهذا يجعل من السهل على المهاجمين استغلال الثغرة دون الحاجة إلى امتيازات خاصة، مما يفتح الباب أمام سيناريوهات تصعيد الامتيازات الخطيرة.

التوصيات والممارسات الأمنية

بالنظر إلى عدم وجود إصلاح فوري للثغرة، توصي أكاماي بتقليل القدرة على إنشاء حسابات (dMSA) وتعزيز الأذونات الأمنية حيثما أمكن. كما أصدرت الشركة نص برمجي (PowerShell) يمكنه فحص وتحديد الحسابات غير الافتراضية التي يمكنها إنشاء حسابات (dMSA) وتحديد الوحدات التنظيمية التي يمتلك كل حساب فيها هذه الأذونات.

تعزيز النقاش والتفاعل

ما هي الخطوات التي يمكن أن تتخذها المنظمات لتعزيز أمنها ضد مثل هذه الثغرات المستقبلية؟ وكيف يمكن أن تتكيف المؤسسات مع التهديدات المتزايدة في عصر يعتمد بشكل متزايد على الأنظمة الرقمية؟ شاركونا آرائكم وتابعونا على وسائل التواصل الاجتماعي لمزيد من التحديثات الحصرية.

للمزيد من المعلومات، يمكنكم متابعة حسابنا على X (تويتر) وصفحتنا على فيسبوك.

شاركنا رأيك بتعليق