كشف باحثون في الأمن السيبراني عن تهديد جديد من قبل جهة تهديد أطلق عليها اسم “فيسيوستراك” (ViciousTrap)، حيث تمكنت هذه الجهة من اختراق ما يقرب من 5,300 جهاز شبكة حافة فريد في 84 دولة، وتحويلها إلى شبكة شبيهة بالمصائد الرقمية.

تحليل مفصل وسياق تاريخي

استغل المهاجمون ثغرة أمنية خطيرة تؤثر على أجهزة التوجيه الخاصة بالأعمال الصغيرة من سيسكو (Cisco Small Business) مثل RV016، RV042، RV042G، RV082، RV320، وRV325 (CVE-2023-20118) لتجميعها في مجموعة من المصائد الرقمية. تمركزت غالبية الإصابات في ماكاو، حيث تم اختراق 850 جهازًا.

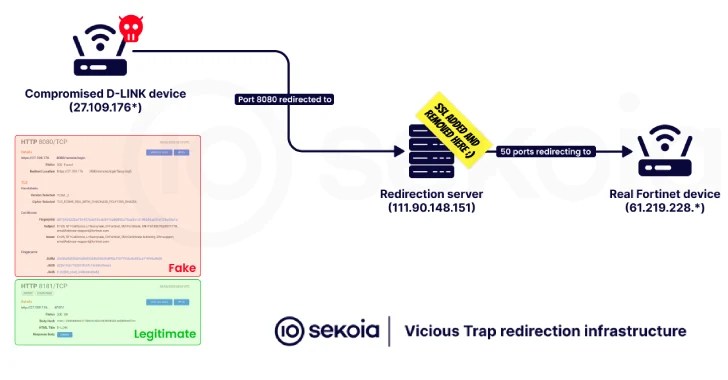

تشمل سلسلة العدوى تنفيذ سكربت شل، يُطلق عليه “نت غوست” (NetGhost)، والذي يعيد توجيه حركة المرور الواردة من منافذ محددة في جهاز التوجيه المخترق إلى بنية تحتية تشبه المصيدة الرقمية تحت سيطرة المهاجم، مما يسمح لهم باعتراض تدفقات الشبكة.

من الجدير بالذكر أن استغلال الثغرة CVE-2023-20118 كان منسوبًا سابقًا إلى شبكة بوت نت أخرى تُدعى “بولار إيدج” (PolarEdge). على الرغم من عدم وجود أدلة تربط بين هذين النشاطين، يُعتقد أن الجهة المهاجمة وراء “فيسيوستراك” تقوم بتكوين بنية تحتية للمصائد عبر اختراق مجموعة واسعة من المعدات الموجهة للإنترنت، بما في ذلك أجهزة التوجيه (SOHO)، الشبكات الافتراضية الخاصة (SSL VPN)، أجهزة التسجيل الرقمي للفيديو (DVRs)، ووحدات تحكم إدارة الخوادم (BMC) من أكثر من 50 علامة تجارية مثل أراكنيس نتوركس، أسوس، دي-لينك، لينكسيس، وكيوناب.

الآثار والتداعيات الأمنية

تتيح هذه البنية للمهاجمين مراقبة محاولات الاستغلال عبر بيئات متعددة، وجمع الثغرات غير العامة أو ثغرات اليوم الصفري، وإعادة استخدام الوصول الذي حصل عليه مهاجمون آخرون. تتضمن سلسلة الهجوم تسليح الثغرة CVE-2023-20118 لتنزيل وتنفيذ سكربت باش عبر (ftpget)، والذي يتصل بخادم خارجي لجلب الملف الثنائي (wget). في الخطوة التالية، تُستغل ثغرة سيسكو مرة أخرى لتنفيذ سكربت ثانٍ يتم استرداده باستخدام (wget) الذي تم إسقاطه سابقًا.

السكربت الشل الثاني، الذي يُشار إليه داخليًا باسم “نت غوست”، مُعد لإعادة توجيه حركة مرور الشبكة من النظام المخترق إلى بنية تحتية تابعة لجهة خارجية يسيطر عليها المهاجم، مما يسهل هجمات الوسيط (Adversary-in-the-Middle). كما أنه يحتوي على قدرات لإزالة نفسه من الجهاز المخترق لتقليل أثر الأدلة الجنائية.

رؤى الخبراء وتوسيع السياق

ذكرت شركة “سيكويا” (Sekoia) أن جميع محاولات الاستغلال نشأت من عنوان IP واحد (“101.99.91[.]151”)، مع النشاط الأقدم الذي يعود إلى مارس 2025. وفي حدث ملحوظ تم رصده بعد شهر، يُقال إن ممثلي “فيسيوستراك” أعادوا استخدام شل ويب غير موثق كان قد اُستخدم سابقًا في هجمات شبكة “بولار إيدج” لأغراضهم الخاصة.

“هذا الافتراض يتماشى مع استخدام المهاجم لأداة “نت غوست”، كما قال الباحثان الأمنيان فيليكس إيميه وجيريمي سيون. “آلية إعادة التوجيه تضع المهاجم بشكل فعال كراعٍ صامت، قادر على جمع محاولات الاستغلال والوصولات إلى شل ويب أثناء العبور.”

حتى هذا الشهر، استهدفت جهود الاستغلال أيضًا أجهزة توجيه أسوس، ولكن من عنوان IP مختلف (“101.99.91[.]239”)، على الرغم من أن المهاجمين لم يجدوا لإنشاء أي مصيدة رقمية على الأجهزة المصابة. جميع عناوين IP المستخدمة بنشاط في الحملة توجد في ماليزيا، وهي جزء من نظام مستقل (AS45839) تديره شركة استضافة شينجيرو (Shinjiru).

يُعتقد أن الجهة المهاجمة تتحدث اللغة الصينية بناءً على تداخل ضعيف مع بنية “جوبرات” (GobRAT) وحقيقة أن حركة المرور تُعاد توجيهها إلى العديد من الأصول في تايوان والولايات المتحدة.

التفكير في المستقبل

يبقى الهدف النهائي لـ “فيسيوستراك” غير واضح، على الرغم من أننا نقيم بثقة عالية أنها شبكة نمطية للمصائد الرقمية. ما رأيكم في كيفية تعامل المؤسسات مع مثل هذه التهديدات المتطورة؟ شاركونا آرائكم عبر تويتر وفيسبوك.

شاركنا رأيك بتعليق