في مشهد الأمن السيبراني المتغير باستمرار، أصبحت الهجمات الإلكترونية (Cyber Attacks) أكثر تعقيدًا وتهديدًا من أي وقت مضى، مستهدفة القطاعات الحيوية حول العالم. في شهر مارس 2023، كشفت شركة كاسبرسكي عن حملة تصيد إلكتروني تستهدف الشركات الروسية، تتضمن نشر البرمجيات الخبيثة المعروفة باسم “PureRAT”. هذه الحملة شهدت تصاعدًا هائلًا في الربع الأول من عام 2025، حيث تضاعف عدد الهجمات أربع مرات مقارنة بنفس الفترة في عام 2024.

تفاصيل الهجوم وآلية عمل البرمجيات الخبيثة

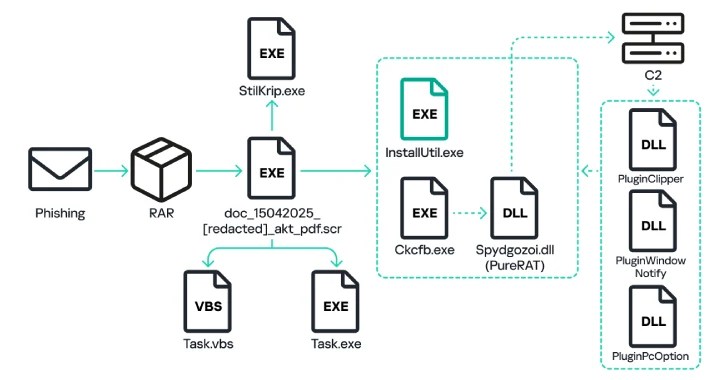

تبدأ سلسلة الهجمات برسالة تصيد إلكتروني تحتوي على ملف RAR مرفق أو رابط لأرشيف يتنكر كمستند Microsoft Word أو PDF، باستخدام امتدادات مزدوجة مثل “doc_054_[محجوب].pdf.rar”. عند فتح الملف، يتم نسخ الملف التنفيذي إلى موقع “%AppData%” على الجهاز المصاب تحت اسم “task.exe”، ويقوم بإنشاء سكربت فيجوال بيسك (Visual Basic Script) باسم “Task.vbs” في مجلد بدء التشغيل.

من هنا، يقوم الملف التنفيذي بفك حزمة ملف تنفيذي آخر “ckcfb.exe”، وتشغيل أداة النظام “InstallUtil.exe”، وحقن الوحدة المفككة. يقوم “ckcfb.exe” باستخراج وفك تشفير ملف DLL “Spydgozoi.dll” الذي يحتوي على الحمولة الأساسية لبرمجيات PureRAT الخبيثة.

التأثير والتهديدات الأمنية

تقوم برمجيات PureRAT بإنشاء اتصالات آمنة (SSL) مع خادم القيادة والتحكم (C2)، وتنقل معلومات النظام مثل تفاصيل منتجات الحماية المثبتة واسم الكمبيوتر ومدة التشغيل منذ بدء النظام. في المقابل، يرسل خادم C2 وحدات إضافية لتنفيذ مجموعة متنوعة من الأعمال الخبيثة مثل:

- PluginPcOption: ينفذ أوامر لحذف الذات، إعادة تشغيل الملف التنفيذي، وإيقاف أو إعادة تشغيل الكمبيوتر.

- PluginWindowNotify: يفحص اسم النافذة النشطة للبحث عن كلمات مثل كلمة المرور، البنك، واتساب، وينفذ إجراءات متابعة غير مصرح بها مثل تحويل الأموال.

- PluginClipper: يعمل كبرمجيات خبيثة لتبديل عناوين محافظ العملات الرقمية المنسوخة إلى الحافظة بعناوين يسيطر عليها المهاجم.

كما تشمل برمجيات “PureRAT” وحدات لتنزيل وتشغيل ملفات عشوائية توفر وصولاً كاملًا إلى نظام الملفات، السجل، العمليات، الكاميرا والميكروفون، وتتيح للمهاجمين التحكم السري في الكمبيوتر عبر مبدأ سطح المكتب البعيد.

التوجهات الحديثة في الهجمات الإلكترونية

الهجمات الإلكترونية عبر رسائل البريد الإلكتروني الضارة ليست جديدة، لكنها تتطور باستمرار. برمجيات “PureRAT” و”PureLogs” هي أمثلة على كيفية استغلال المهاجمين للتقنيات الحديثة للوصول غير المصرح به إلى الأنظمة والمعلومات الحساسة. يمكن لهذه البرمجيات سرقة البيانات من المتصفحات، عملاء البريد الإلكتروني، خدمات VPN، تطبيقات المراسلة، ملحقات محافظ العملات الرقمية، مديري كلمات المرور، وتطبيقات أخرى.

استراتيجية الهجمات تعتمد بشكل أساسي على استغلال الثغرات في الوعي الأمني للمستخدمين، مما يعزز الحاجة إلى تعزيز التدريب الأمني وتبني سياسات حماية فعالة.

دعوة للنقاش

في ضوء هذه التهديدات المتزايدة، كيف يمكن للشركات تحسين استراتيجيات الأمن السيبراني الخاصة بها لمواجهة مثل هذه الهجمات؟ وما هي الخطوات الأساسية التي يجب اتخاذها لحماية البيانات الحساسة من الوقوع في الأيدي الخطأ؟ شارك آرائك عبر تويتر وفيسبوك باستخدام الهاشتاج التالي: #الأمن_السيبراني.

شاركنا رأيك بتعليق