تشهد الساحة الإلكترونية تهديدًا جديدًا يتمثل في حملة برمجيات خبيثة واسعة النطاق تستهدف المستخدمين عبر توزيع برنامج تعدين للعملات الرقمية يُعرف باسم “سايلنت كريبتو ماينر” (SilentCryptoMiner)، الذي يتم الترويج له كأداة لتجاوز الحجب والقيود المفروضة على خدمات الإنترنت.

تحليل مفصل وسياق تاريخي

أعلنت شركة الأمن السيبراني الروسية كاسبرسكي أن هذا النشاط يأتي في إطار اتجاه متزايد حيث يستغل المجرمون السيبرانيون أدوات “ويندوز باكيت دايفرت” (Windows Packet Divert – WPD) لنشر البرمجيات الخبيثة تحت ستار برامج تجاوز القيود. يتضمن هذا التكتيك توزيع البرامج الخبيثة في صورة أرشيفات تحتوي على تعليمات نصية للتثبيت، حيث ينصح المطورون بتعطيل حلول الأمان بحجة وجود نتائج إيجابية زائفة، مما يسهل على المهاجمين البقاء في الأنظمة غير المحمية دون خطر الكشف.

تُستخدم هذه الطريقة كجزء من مخططات لنشر برمجيات السرقة، وأدوات التحكم عن بعد (RATs)، وأحصنة طروادة التي توفر وصولاً عن بُعد خفي، وبرامج تعدين العملات الرقمية مثل NJRat وXWorm وPhemedrone وDCRat.

تأثيرات واستنتاجات أمنية

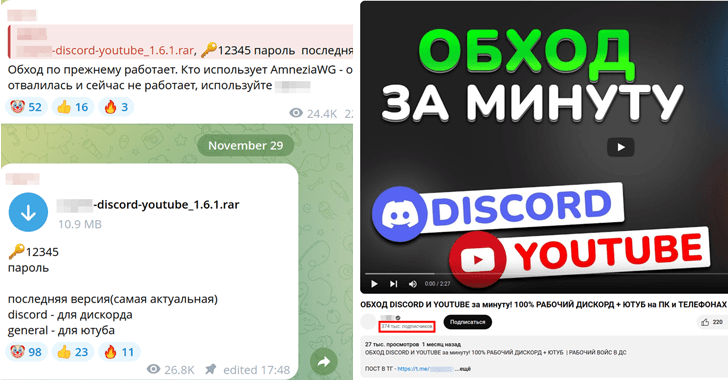

أحدث تحور في هذه الاستراتيجية هو حملة استهدفت أكثر من 2000 مستخدم روسي عبر برنامج تعدين مقنع كأداة لتجاوز الحجب باستخدام الفحص العميق للحزم (Deep Packet Inspection – DPI). تم الترويج للبرنامج عبر رابط لأرشيف خبيث على قناة يوتيوب تضم 60,000 مشترك.

وفي تصعيد إضافي للتكتيكات التي تم رصدها في نوفمبر 2024، تم اكتشاف أن الجهات المهددة تنتحل صفة مطوري هذه الأدوات لتهديد أصحاب القنوات بضربات حقوق النشر المزيفة ومطالبتهم بنشر فيديوهات تحتوي على روابط خبيثة أو يواجهون خطر إغلاق قنواتهم بسبب انتهاك مزعوم.

آراء الخبراء والاتجاهات الحديثة

في ديسمبر 2024، أبلغ المستخدمون عن توزيع نسخة مصابة بالتعدين من نفس الأداة عبر قنوات تليجرام ويوتيوب أخرى، والتي تم إغلاقها منذ ذلك الحين. تم العثور على الأرشيفات الملغمة لتحتوي على ملف تنفيذي إضافي، حيث تم تعديل أحد سكربتات الدفعات الشرعية لتشغيل الملف التنفيذي عبر بورشيل (PowerShell). في حالة تدخل برنامج مكافحة الفيروسات المثبت في النظام وحذف الملف الخبيث، يتم عرض رسالة خطأ تحث المستخدمين على إعادة تنزيل الملف وتشغيله بعد تعطيل حلول الأمان.

الملف التنفيذي هو محمل مكتوب بلغة بايثون مصمم لاسترجاع البرمجية الخبيثة للمرحلة التالية، وهي سكربت بايثون آخر يقوم بتنزيل حمولة سايلنت كريبتو ماينر (SilentCryptoMiner) ويثبت وجودها، ولكن ليس قبل التحقق من تشغيله في بيئة اختبار وإعداد استثناءات ويندوز ديفندر (Windows Defender).

المعدّن، المبني على المعدّن المفتوح المصدر إكس إم ريغ (XMRig)، مُبطن بكتل بيانات عشوائية لزيادة حجم الملف إلى 690 ميجابايت بشكل مصطنع وللتقليل من التحليل التلقائي من قبل حلول مكافحة الفيروسات وبيئات الاختبار.

للحفاظ على التخفي، يستخدم سايلنت كريبتو ماينر تقنية الحشو العملياتي (process hollowing) لحقن كود المعدّن في عملية نظام (في هذه الحالة، dwm.exe). ويمكن التحكم فيه عن بُعد عبر لوحة ويب.

دعوة للنقاش والتفاعل

ما المخاطر التي تراها في استغلال أدوات تجاوز الحجب لنشر البرمجيات الخبيثة؟ وكيف يمكن تعزيز الوعي الرقمي لدى المستخدمين للحد من التعرض لمثل هذه التهديدات؟ شارك برأيك وتابعنا على X (تويتر) وفيسبوك لمزيد من المحتوى الحصري.

شاركنا رأيك بتعليق