في عالم الأمن السيبراني المتغير باستمرار، يكتشف الباحثون باستمرار طرقًا جديدة يستخدمها المهاجمون لاستغلال الثغرات. أحد الأمثلة الحديثة على ذلك هو حملة التصيد الاحتيالي التي تستخدم تقنية “كليك فيكس” (ClickFix) لتوجيه إطار عمل مفتوح المصدر للتحكم والسيطرة (C2) يُعرف باسم “هافوك” (Havoc).

تحليل التقنية المستخدمة في الحملة

وفقًا لتقرير من مختبرات فورتي جارد (Fortinet ForEGuard Labs)، يقوم المهاجمون بإخفاء كل مرحلة من مراحل البرمجيات الخبيثة خلف موقع “شير بوينت” (SharePoint)، ويستخدمون نسخة معدلة من “هافوك ديمون” (Havoc Demon) بالتعاون مع “مايكروسوفت جراف API” (Microsoft Graph API) لتعتيم الاتصالات في خدمات معروفة وموثوقة.

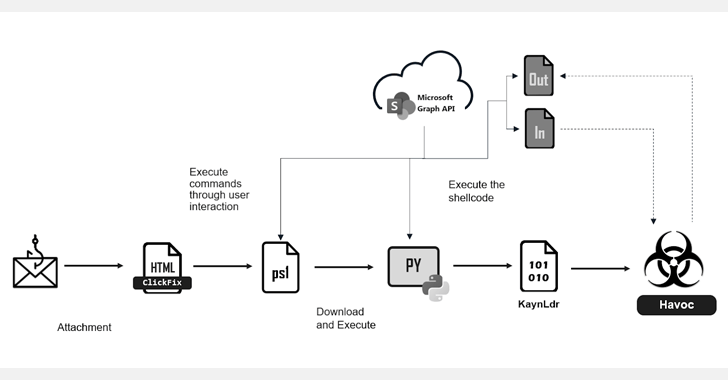

تبدأ الحملة برسالة بريد إلكتروني خادعة تحتوي على مرفق بامتداد HTML (“Documents.html”)، وعند فتحه، يعرض رسالة خطأ تستخدم تقنية “كليك فيكس” لتضليل المستخدمين لنسخ وتنفيذ أمر خبيث باستخدام “باور شيل” (PowerShell)، مما يؤدي إلى تفعيل المرحلة التالية.

الخطوات التقنية للعدوى

يُصمم الأمر لتنزيل وتنفيذ سكربت “باور شيل” مستضاف على خادم “شير بوينت” يتحكم فيه المهاجم. يقوم السكربت بالتحقق مما إذا كان يتم تشغيله في بيئة محمية (sandboxed) قبل المتابعة لتنزيل مفسر “بايثون” (Python) (“pythonw.exe”) في حال عدم وجوده في النظام.

الخطوة التالية تتضمن جلب وتنفيذ سكربت “بايثون” من نفس موقع “شير بوينت” الذي يعمل كحامل للشيفرة البرمجية لبرنامج “كاين لدر” (KaynLdr)، وهو محمل عاكس مكتوب بلغة C وASM يمكنه تشغيل مكتبة ديناميكية مضمنة (DLL)، وفي هذه الحالة، يعمل “هافوك ديمون” على الجهاز المصاب.

التداعيات الأمنية والتحديات

يشير التقرير إلى أن استخدام “هافوك” بالتعاون مع “مايكروسوفت جراف API” يساعد في إخفاء الاتصالات في الخدمات المعروفة، مما يتيح للمهاجمين جمع المعلومات، وتنفيذ العمليات على الملفات، بالإضافة إلى تنفيذ الأوامر والحمولات، والتلاعب بالرموز، وشن هجمات “كيربيروس” (Kerberos).

مقارنة مع حالات تاريخية

يأتي هذا التطور في الوقت الذي كشفت فيه شركة “مالوير بايتس” (Malwarebytes) عن استغلال المهاجمين لثغرة معروفة في سياسات إعلانات “جوجل” لاستهداف عملاء “باي بال” (PayPal) بإعلانات وهمية تُخدم عبر حسابات إعلانية ربما تكون قد تم اختراقها.

تسعى هذه الإعلانات إلى خداع الضحايا الذين يبحثون عن مساعدات تتعلق بمشاكل الحسابات أو قضايا الدفع للاتصال برقم مزيف ينتهي بهم بتسليم معلوماتهم الشخصية والمالية.

الرؤى والتوجهات المستقبلية

يبرز هذا التهديد الحاجة الملحة لتحديث سياسات الأمان والتحقق من صحة الإعلانات الإلكترونية لضمان سلامة المستخدمين. كما يشير إلى أهمية زيادة الوعي بين المستخدمين حول تقنيات التصيد الاحتيالي وكيفية التعرف عليها.

سؤال للنقاش: كيف يمكن للمؤسسات تعزيز استراتيجياتها الأمنية لحماية عملائها من مثل هذه التهديدات المستمرة؟

للمزيد من المعلومات والاطلاع على آخر التحديثات، تابعونا على X (تويتر) وفيسبوك.

شاركنا رأيك بتعليق