في عالم الأمن السيبراني المتغير بسرعة، كشفت حملة ضخمة للبرمجيات الخبيثة عن استخدام سائق (Driver) ضعيف في نظام التشغيل ويندوز، مرتبط بمجموعة منتجات Adlice، لتجاوز جهود الكشف ونشر البرمجيات الخبيثة Gh0st RAT. هذا الاستغلال يعكس تطوراً خطيراً في أساليب الهجمات السيبرانية الحديثة.

التفاصيل التقنية للحملة

وفقاً لتقرير جديد صادر عن شركة Check Point، قام المهاجمون بإنشاء عدة نسخ (بهاشات مختلفة) من السائق الضعيف 2.0.2 من خلال تعديل أجزاء محددة في ملف PE مع الحفاظ على التوقيع الرقمي سليماً. هذا يبرز تطور الأساليب المستخدمة في الهجمات للتخفي عن آليات الكشف المتقدمة.

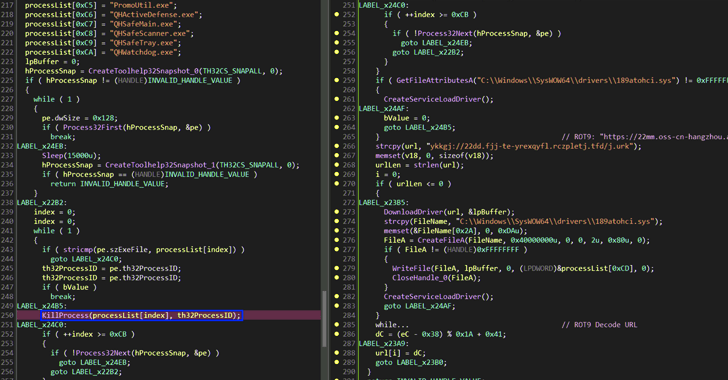

تضمنت النشاطات الخبيثة آلاف العينات الضارة المستخدمة لنشر برنامج قادر على إنهاء برامج كشف التهديدات (EDR) عبر هجوم يُعرف باسم “إحضار السائق الضعيف الخاص بك” (BYOVD). تم التعرف على حوالي 2,500 نسخة مختلفة من الإصدار القديم 2.0.2 من السائق RogueKiller Antirootkit Driver المعروف بtruesight.sys على منصة VirusTotal، ولكن يُعتقد أن العدد الحقيقي أكبر من ذلك.

استغلال سائق Truesight

تاريخياً، تم تسليح الثغرة في سائق Truesight، التي تتسبب في إيقاف العمليات بشكل تعسفي، لإنشاء استغلالات إثبات المفهوم (PoC) مثل Darkside وTrueSightKiller المتاحة علنياً منذ نوفمبر 2023. في مارس 2024، كشفت SonicWall عن تفاصيل محمل يُسمى DBatLoader الذي استخدم السائق لإنهاء الحلول الأمنية قبل نشر البرمجيات الخبيثة Remcos RAT.

تحليل التهديدات والمخاطر

تشير الأدلة إلى أن هذه الحملة قد تكون من عمل مجموعة تهديد يُطلق عليها Silver Fox APT، بسبب بعض التشابهات في سلسلة التنفيذ والتكتيكات المستخدمة، بما في ذلك النواقل، وسلاسل التنفيذ، والتشابه في العينات الأولية، وأنماط الاستهداف التاريخية.

تشمل سلاسل الهجوم توزيع العناصر الأولية التي غالباً ما تتنكر كتطبيقات شرعية وتنتشر عبر مواقع ويب خادعة تقدم صفقات على المنتجات الفاخرة وقنوات احتيالية في تطبيقات المراسلة الشائعة مثل Telegram.

التداعيات الأمنية

الهجمات بلغت ذروتها بنشر نسخة من Gh0st RAT تُعرف بHiddenGh0st، والتي تُصمم للتحكم عن بعد في الأنظمة المخترقة، مما يمنح المهاجمين وسيلة للقيام بسرقة البيانات والمراقبة والتلاعب بالنظام. اعتباراً من 17 ديسمبر 2024، قامت مايكروسوفت بتحديث قائمة حظر السائقين لتشمل السائق المذكور، مما أدى إلى حظر ناقل الاستغلال بشكل فعال.

التطورات المستقبلية والأسئلة المفتوحة

باستخدام تقنية BYOVD لاستغلال السائق الضعيف، تمكنت الحملة من تجاوز قائمة حظر السائقين الضعفاء من مايكروسوفت وآليات الكشف الأخرى مثل LOLDrivers. هذا يثير تساؤلات حول كيفية تحسين دفاعاتنا المستقبلية ضد مثل هذه الهجمات المتقدمة. كيف يمكن للصناعات المختلفة تعزيز أمانها السيبراني في مواجهة هذه التهديدات المتطورة؟

شاركنا رأيك بتعليق