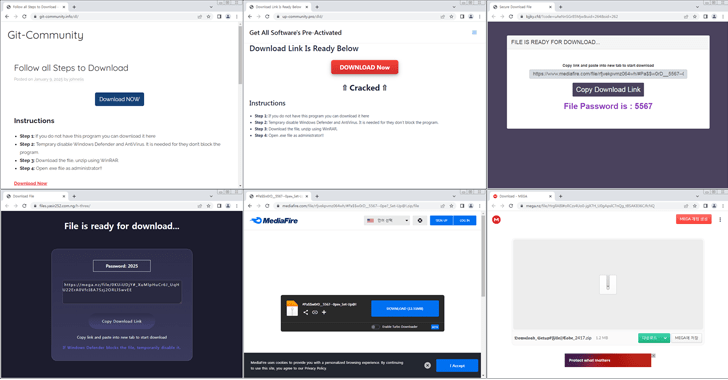

في عالم تقوده التكنولوجيا وتُشكل البيانات العمود الفقري له، تزداد التهديدات السيبرانية تعقيدًا وخطورة يومًا بعد يوم. واحدة من هذه التهديدات البارزة هي الحملات الخبيثة التي تستغل إصدارات البرامج المقرصنة كنقطة دخول لنشر برمجيات خبيثة مثل (Lumma) و(ACR Stealer). وفقًا لمركز استخبارات أمن أهنلاب (ASEC)، لوحظ ارتفاع حاد في توزيع (ACR Stealer) منذ يناير 2025.

تحليل تكتيكات البرمجيات الخبيثة

من الأمور البارزة في هذه البرمجيات هي استخدام تقنية تُعرف باسم “الحل الميت” لاستخراج خادم التحكم والسيطرة (C2) الفعلي. تتضمن هذه التقنية الاعتماد على خدمات شرعية مثل Steam وTelegraph من Telegram وGoogle Forms وGoogle Slides. يدخل الفاعلون التهديديون المجال الفعلي لخادم (C2) بتشفير Base64 على صفحة معينة، حيث يصل البرمجية إلى هذه الصفحة، ويفك شفرة السلسلة، ويحصل على عنوان الخادم الفعلي لتنفيذ السلوكيات الخبيثة.

التطورات الحديثة والتحديات الأمنية

يأتي هذا التطور في الوقت الذي كشفت فيه (ASEC) عن حملة أخرى تستخدم ملفات بامتداد “MSC” يمكن تنفيذها بواسطة وحدة التحكم في إدارة مايكروسوفت (MMC) لتوزيع برمجية (Rhadamanthys) الخبيثة. هناك نوعان من البرمجيات الخبيثة (MSC): أحدهما يستغل ثغرة (apds.dll CVE-2024-43572)، والآخر ينفذ أوامر باستخدام Console Taskpad.

التأثير والإجراءات الوقائية

وفقًا لتقرير حديث نُشر بواسطة Hudson Rock، تم إصابة أكثر من 30,000,000 جهاز كمبيوتر ببرمجيات سرقة المعلومات في “السنوات القليلة الماضية”، مما أدى إلى سرقة بيانات اعتماد الشركات وملفات تعريف الارتباط التي يمكن بيعها في المنتديات السرية لتحقيق الربح. يمكن للمشترين استخدام الوصول الذي توفره هذه البيانات لتنفيذ إجراءات ما بعد الاستغلال الخاصة بهم، مما يؤدي إلى مخاطر جسيمة. هذه التطورات تسلط الضوء على الدور الذي تلعبه برمجيات السرقة كوسيلة وصول أولية توفر موطئ قدم في البيئات الحساسة.

الاتجاهات المستقبلية والاستراتيجيات المضادة

في العام الماضي، زاد الفاعلون التهديديون من جهودهم لنشر مجموعة متنوعة من عائلات البرمجيات الخبيثة، بما في ذلك برمجيات السرقة و(RATs)، من خلال تقنية تُعرف باسم ClickFix، التي تتضمن في كثير من الأحيان إعادة توجيه المستخدمين إلى صفحات تأكيد زائفة تحتوي على أوامر PowerShell الخبيثة. إحدى هذه البرمجيات الخبيثة تُعرف باسم I2PRAT، التي تستخدم شبكة إخفاء الهوية (I2P) لإخفاء خادم (C2) النهائي.

دعوة للنقاش

مع تزايد تعقيد هذه التهديدات، تبرز أهمية تطوير استراتيجيات دفاعية مبتكرة وتعزيز التعاون بين الحكومات والقطاع الخاص. كيف يمكن للشركات أن تتصدى لهذه التهديدات المتطورة وتضمن أمان بياناتها؟ نرحب بتعليقاتكم وآرائكم حول كيفية مواجهة هذه التحديات في العصر الرقمي.

شاركنا رأيك بتعليق