في عالم الأمن السيبراني المتسارع، يظهر تهديد جديد يستهدف مستخدمي أنظمة التشغيل macOS، مما يبرز الحاجة الملحة لفهم التهديدات المتطورة وكيفية التصدي لها. أحدث هذه التهديدات هو برنامج خبيث يُعرف باسم فريجيدستيلر (FrigidStealer)، الذي تم الكشف عنه مؤخرًا من قبل باحثين في مجال الأمن السيبراني.

تحليل وتفاصيل التقنية الجديدة

تنتمي حملة فريجيدستيلر إلى جهة تهديد تُعرف باسم تا2727 (TA2727)، التي تُعتبر ناشئة في عالم الجريمة الإلكترونية. هذه الجهة تستخدم تقنيات هندسة اجتماعية متقدمة، من خلال تقديم تحديثات وهمية لأنظمة التشغيل، بهدف نشر البرمجيات الخبيثة مثل لوما ستيلر (Lumma Stealer) على أنظمة ويندوز، وموارشير (Marcher) على أنظمة أندرويد.

منذ سبتمبر 2022، تم تحديد تا2727 كجزء من مجموعة نشاطات تهديد جديدة بجانب تا2726 (TA2726)، التي تعمل كنظام توزيع حركة مرور خبيثة (TDS) لتسهيل نشر البرمجيات الضارة. تا2726 تعمل بشكل وثيق مع جهات أخرى مثل تا569 (TA569)، المسؤولة عن نشر برمجيات تحميل خبيثة مثل سوكغوليش (SocGholish)، التي غالباً ما تتنكر كتحديثات للمتصفح على مواقع موثوقة لكن تم اختراقها.

التهديدات والتحديات الأمنية

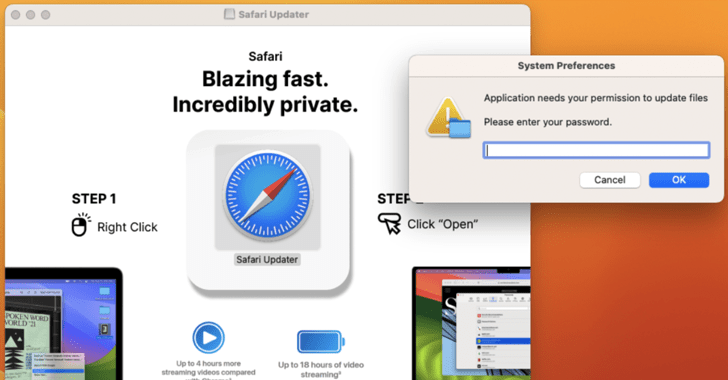

تبرز أهمية هذه الحملة في قدرتها على استهداف مستخدمي أنظمة macOS، وخاصة خارج أمريكا الشمالية، حيث يتم توجيههم إلى صفحات تحديث وهمية تقوم بتنزيل البرمجيات الخبيثة فريجيدستيلر. هذه البرمجيات، المكتوبة بلغة Go، تتطلب من المستخدمين تجاوز حماية Gatekeeper من خلال تشغيل تطبيق غير موقع، مما يمكنها من الاستيلاء على بيانات حساسة من المتصفحات وتطبيقات الملاحظات والتطبيقات المتعلقة بالعملات الرقمية.

يستخدم تا2727 عمليات حقن مواقع ويب خبيثة لتوزيع البرمجيات الضارة على مستخدمين مختلفين بناءً على جغرافيتهم أو أجهزتهم. على سبيل المثال، إذا قام مستخدم من فرنسا أو المملكة المتحدة بزيارة موقع مصاب باستخدام جهاز ويندوز، يتم تحميل ملف MSI الذي يطلق برنامج هياك لودر (Hijack Loader) ومن ثم لوما ستيلر.

رؤى الخبراء والاتجاهات المستقبلية

مع تزايد تعقيد الهجمات السيبرانية، يتضح أن الجهات المهددة تطور أساليبها لتكون أكثر تخصصًا واستهدافًا. وفقًا لتقرير حديث من شركة دنووب ريسيرتش (Denwp Research)، تم الكشف عن باب خلفي جديد لنظام macOS يُعرف باسم Tiny FUD، يستخدم تقنيات جديدة مثل حقن الروابط الديناميكية (DYLD) لتنفيذ الأوامر.

هذا التطور يأتي في ظل ظهور برمجيات سرقة معلومات جديدة مثل أسترال ستيلر (Astral Stealer) وفليش ستيلر (Flesh Stealer)، المصممة لجمع المعلومات الحساسة وتجنب الكشف والحفاظ على وجودها على الأنظمة المخترقة. واحدة من أبرز ميزات فليش ستيلر قدرتها على الكشف عن بيئات الآلة الافتراضية (VM)، مما يمنع تنفيذها لتجنب التحليلات الجنائية.

الخاتمة والنقاش

في ظل هذه التهديدات المتزايدة، ما هي الاستراتيجيات التي يمكن للمؤسسات والمستخدمين الأفراد اتباعها لتعزيز أمنهم السيبراني؟ هل يعد الاستثمار في تقنيات الكشف المبكر والمتقدمة كافيًا لمواجهة هذه التهديدات المعقدة؟ شارك برأيك عبر منصاتنا على فيسبوك وإكس.

شاركنا رأيك بتعليق