في العصر الرقمي المتسارع، أصبحت الأجهزة الأمنية مثل جدران الحماية (Firewalls) هدفًا متزايدًا للهجمات الإلكترونية، مما يسلط الضوء على أهمية الحفاظ على أمان هذه الأجهزة وعدم اعتبارها محصنة ضد الهجمات. في هذا السياق، كشفت شركة “Eclypsium” المتخصصة في الأمن السيبراني عن مجموعة من الثغرات الأمنية المعروفة في ثلاثة نماذج من أجهزة Palo Alto Networks، مما يثير الكثير من التساؤلات حول سلامة هذه الأجهزة.

تحليل الثغرات: ماذا وجد الخبراء؟

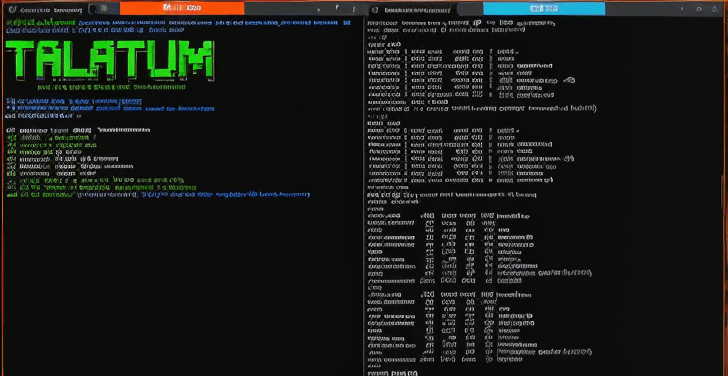

ركزت “Eclypsium” على ثلاثة نماذج من أجهزة جدران الحماية، وهي PA-3260، PA-1410، وPA-415. وقد أظهرت الدراسة أن هذه الأجهزة تحتوي على ثغرات معروفة جيدًا، مثل CVE-2020-10713 المعروفة باسم “BootHole”، والتي تسمح بتجاوز ميزة الإقلاع الآمن (Secure Boot) في أنظمة Linux.

الثغرات الأخرى تشمل CVE-2022-24030 وCVE-2021-33627 وغيرها، التي تؤثر على برنامج InsydeH2O UEFI وتسمح بتصعيد الامتيازات وتجاوز الإقلاع الآمن. بالإضافة إلى ذلك، تم اكتشاف ثغرات في الكود الخاص بـ (UEFI) مثل LogoFAIL وPixieFail، والتي يمكن أن تؤدي إلى تنفيذ كود ضار وكشف المعلومات.

الأثر والإجراءات الأمنية المقترحة

تؤكد هذه الثغرات على حقيقة مهمة وهي أن الأجهزة المصممة لحماية الأنظمة يمكن أن تصبح مصدرًا للهجوم إذا لم يتم تأمينها بشكل جيد. مع استمرار استهداف الجهات المهاجمة للأجهزة الأمنية، يصبح من الضروري على المؤسسات أن تعتمد استراتيجية شاملة لأمن سلسلة التوريد.

تشمل هذه الاستراتيجية تقييمات صارمة للموردين، تحديثات منتظمة للبرامج الثابتة، ورصد مستمر لسلامة الأجهزة. من خلال فهم ومعالجة هذه الثغرات الخفية، يمكن للمؤسسات حماية شبكاتها وبياناتها بشكل أفضل من الهجمات المعقدة التي تستغل الأدوات المصممة لحمايتها.

استنتاجات ودعوة للنقاش

ما مدى استعداد مؤسستك لمواجهة مثل هذه التهديدات؟ وكيف يمكن تعزيز إجراءات الأمن السيبراني لتجنب استغلال الثغرات في الأجهزة الأمنية؟ نود سماع آرائكم ومقترحاتكم حول تحسين أمن الأجهزة والبيانات.

للاطلاع على المزيد من المحتوى الحصري، يمكنك متابعة منصتنا على X (تويتر) وفيسبوك.

شاركنا رأيك بتعليق