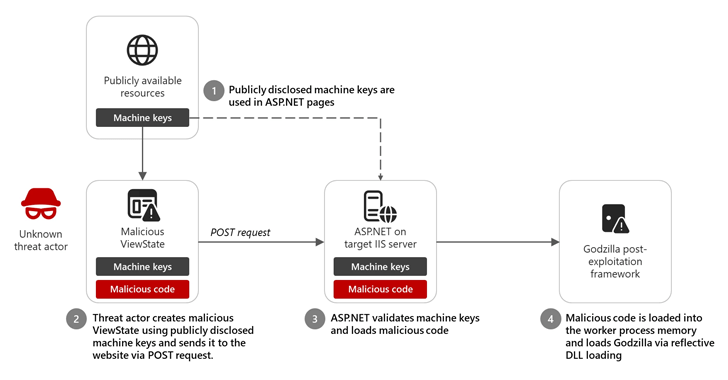

في عصر تزايد التهديدات السيبرانية، تحذّر مايكروسوفت من ممارسة غير آمنة يعمد فيها مطورو البرمجيات إلى دمج مفاتيح ASP.NET العامة المتاحة على المصادر العامة، مما يعرض التطبيقات لخطر الهجوم. رصدت فرق استخبارات التهديدات لدى مايكروسوفت نشاطاً محدوداً في ديسمبر 2024 يتضمن استخدام ممثل تهديد غير معروف لمفتاح آلة ASP.NET متاح بشكل عام لحقن كود ضار ونشر إطار عمل الاستغلال Godzilla.

أهمية القطاع المستهدف

يعد هذا التهديد خطيراً بشكل خاص لأنه يؤثر على التطبيقات التي تعتمد على إطار عمل ASP.NET، وهو مستخدم على نطاق واسع في القطاع المالي والحكومي، حيث تتطلب البيانات السرية حماية عالية المستوى. وقد حددت مايكروسوفت أكثر من 3,000 مفتاح عام يمكن استخدامها في هذه الهجمات، التي تسميها هجمات حقن كود ViewState.

التقنية والسيطرة الأمنية

تُستخدم تقنية ViewState في إطار عمل ASP.NET للحفاظ على القيم بين الإرساليات. وتُخزن البيانات في الحقل المخفي باستخدام ترميز base64، مع إنشاء قيمة تجزئة باستخدام مفتاح MAC (آلة المصادقة). لكن إذا سُرقت هذه المفاتيح أو أصبحت متاحة لأطراف غير مصرح لها، يمكن لممثل التهديد إرسال طلب ViewState ضار وتنفيذ كود عشوائي.

التداعيات الأمنية

عند معالجة الطلب بواسطة ASP.NET Runtime على الخادم المستهدف، يتم فك تشفير ViewState والتحقق منه بنجاح لأن المفاتيح الصحيحة تُستخدم، ثم يُحمّل الكود الضار في ذاكرة عملية العامل وتنفيذه، مما يمنح ممثل التهديد قدرات تنفيذ الكود عن بعد على خادم IIS.

التوجهات المستقبلية والتوصيات

لتقليل المخاطر، تنصح مايكروسوفت بعدم نسخ المفاتيح من المصادر العامة وتدوير المفاتيح بانتظام. كما أزالت مايكروسوفت آثار المفاتيح من “حالات محدودة” حيث كانت مدرجة في وثائقها. وفي سياق آخر، كشفت شركة أمن السحابة Aqua عن تفاصيل تجاوز OPA Gatekeeper يمكن استغلاله لتنفيذ إجراءات غير مصرح بها في بيئات Kubernetes.

نقاشات وتفاعل

ما هي الإجراءات الإضافية التي يمكن اتخاذها لتحسين أمان التطبيقات ضد مثل هذه الهجمات؟ شاركونا آرائكم وتعليقاتكم عبر تويتر وفيسبوك.

شاركنا رأيك بتعليق