أعلنت شركة Palo Alto Networks عن معالجة ثغرة أمنية خطيرة في برنامجها PAN-OS، التي قد تؤدي إلى تجاوز عملية المصادقة. تم تعقب هذه الثغرة برقم CVE-2025-0108 وحصلت على درجة 7.8 من 10.0 وفقًا لنظام CVSS. ومع ذلك، تنخفض هذه الدرجة إلى 5.1 إذا تم تقييد الوصول إلى واجهة الإدارة عبر “صندوق القفز”.

تحليل مفصل وسياق تاريخي

تتيح الثغرة للمهاجمين غير الموثوق بهم الذين لديهم وصول إلى واجهة الويب الإدارية تجاوز المصادقة والدعوة إلى تنفيذ بعض البرامج النصية (PHP)، مما قد يؤثر سلبًا على سلامة وسرية برنامج PAN-OS. وفقًا لشركة Palo Alto Networks، لا تتيح هذه الثغرة تنفيذ التعليمات البرمجية عن بُعد، لكنها لا تزال تشكل خطرًا على النزاهة والسرية.

تؤثر الثغرة على الإصدارات التالية من PAN-OS:

- PAN-OS 11.2 < 11.2.4-h4 (تم الإصلاح في الإصدار 11.2.4-h4 أو أعلى)

- PAN-OS 11.1 < 11.1.6-h1 (تم الإصلاح في الإصدار 11.1.6-h1 أو أعلى)

- PAN-OS 11.0 (يجب الترقية إلى إصدار مدعوم حيث وصلت إلى نهاية الحياة في 17 نوفمبر 2024)

- PAN-OS 10.2 < 10.2.13-h3 (تم الإصلاح في الإصدار 10.2.13-h3 أو أعلى)

- PAN-OS 10.1 < 10.1.14-h9 (تم الإصلاح في الإصدار 10.1.14-h9 أو أعلى)

الأثر والتهديدات الأمنية

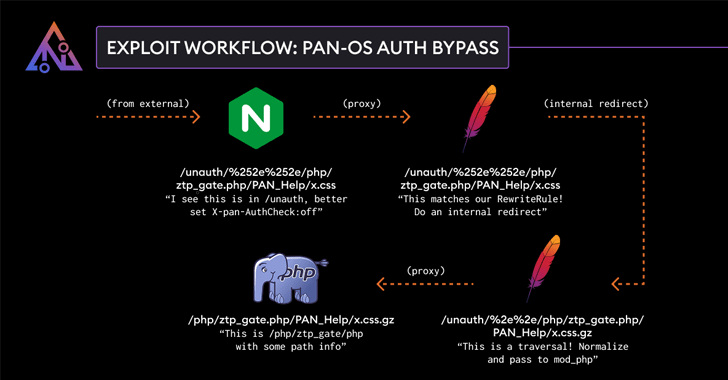

تتعلق الثغرة بكيفية تعامل مكونات (Nginx) و(Apache) مع الطلبات الواردة، مما يؤدي إلى هجوم تجاوز الدليل. هذا النوع من الهجوم يمكن أن يتيح للمهاجمين الوصول إلى ملفات وبيانات حساسة على النظام المستهدف.

إلى جانب هذه الثغرة، أصدرت Palo Alto Networks تحديثات لمعالجة ثغرتين أخريين:

- ثغرة CVE-2025-0109 (درجة CVSS: 5.5): ثغرة حذف الملفات غير المصدق عليها في واجهة الويب الإدارية لـ PAN-OS، مما يتيح للمهاجمين حذف ملفات معينة مثل السجلات والملفات التكوينية.

- ثغرة CVE-2025-0110 (درجة CVSS: 7.3): ثغرة حقن أوامر في مكون OpenConfig، مما يتيح لمسؤول مصدق عليه تنفيذ أوامر عشوائية.

التوجيهات والحلول الأمنية

لتقليل المخاطر الناجمة عن هذه الثغرات، ينصح بشدة بتعطيل الوصول إلى واجهة الإدارة من الإنترنت أو أي شبكة غير موثوق بها. بالنسبة للعملاء الذين لا يستخدمون OpenConfig، يمكنهم اختيار تعطيل أو إلغاء تثبيت المكون الإضافي.

هل وجدت المقالة مثيرة للاهتمام؟ تابعنا على تويتر وفيسبوك لقراءة المزيد من المحتوى الحصري الذي ننشره.

شاركنا رأيك بتعليق