يشهد العالم السيبراني تطورًا مستمرًا في التهديدات المعقدة والمُستهدِفة، حيث كشفت شركة ESET عن مجموعة تهديدات متقدمة غير موثقة سابقًا، يُطلق عليها اسم “بلش ديمون” (PlushDaemon)، التي شنت هجومًا على سلسلة التوريد مستهدفة مزود شبكات افتراضية خاصة (VPN) في كوريا الجنوبية خلال عام 2023.

تحليل مفصل للتهديد

وفقًا للتقرير التقني الذي شاركه الباحث في شركة ESET، فاكوندو مونيوز، فإن المهاجمين قاموا باستبدال المُثبت الشرعي بآخر يحتوي على برنامج خلفي مميز أطلقوا عليه اسم “سلو ستيبر” (SlowStepper). يتميز هذا البرنامج بامتلاكه مجموعة أدوات غنية تتألف من أكثر من 30 مكونًا.

تُعتبر هذه المجموعة من التهديدات نقطة انطلاق جديدة في عالم التهديدات السيبرانية، حيث تُظهر تحليلات ESET أن المجموعة بدأت نشاطها منذ عام 2019، مستهدفة أفرادًا ومؤسسات في الصين وتايوان وهونج كونج وكوريا الجنوبية والولايات المتحدة ونيوزيلندا.

تكتيكات الهجوم وتقنياته

تستخدم بلش ديمون (PlushDaemon) أداة خلفية مخصصة تُعرف باسم “سلو ستيبر” (SlowStepper)، التي تتميز بتعدد مكوناتها المبرمجة بلغات البرمجة C++ وPython وGo. كما تعتمد المجموعة على تقنيات اختراق متقدمة، مثل استغلال قنوات تحديث البرمجيات الشرعية واختراق الخوادم عبر الويب للحصول على الوصول الأولي إلى الشبكة المستهدفة.

الدلالات الأمنية والتأثيرات

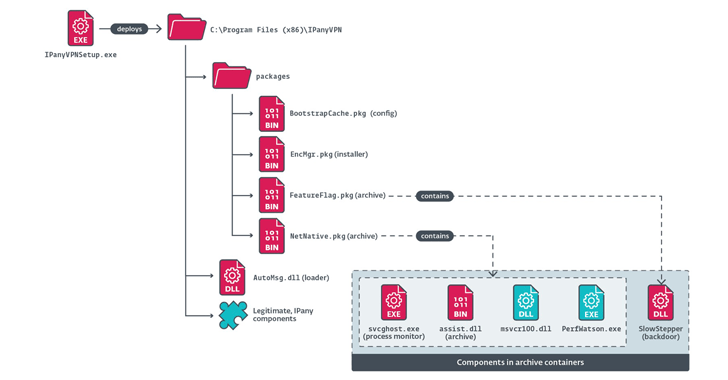

تم اكتشاف التعليمات البرمجية الضارة في مايو 2024 في مُثبت NSIS لنظام التشغيل ويندوز، الذي تم تنزيله من موقع مزود VPN يُدعى IPany. استهدفت هذه البرمجيات الخبيثة شركات في قطاع تصنيع أشباه الموصلات وشركات تطوير برمجيات في كوريا الجنوبية. بدأت أولى عمليات الاختراق في اليابان والصين في نوفمبر وديسمبر 2023 على التوالي.

تبدأ سلسلة الهجوم بتنفيذ المُثبت المصاب (“IPanyVPNsetup.exe”)، الذي يعمل على تثبيت نفسه بشكل مستمر على النظام، ويقوم بتشغيل مكتبة ديناميكية (“AutoMsg.dll”) التي تُنفذ كودًا برمجيًا لتحميل مكتبة أخرى (“EncMgr.pkg”).

محاولة لفهم أعمق للتهديد

تمتلك الإصدارات الكاملة والـ”Lite” من “سلو ستيبر” (SlowStepper) مجموعة أدوات واسعة تُمكنها من جمع البيانات والمراقبة السرية عبر تسجيل الصوت والفيديو. تُستضاف هذه الأدوات في منصة التخزين السحابي الصينية GitCode.

يستخدم البرنامج الخلفي بروتوكول تحكم وسيطرة (C&C) متعدد المراحل عبر DNS للحصول على سجل TXT من النطاق 7051.gsm.360safe[.]company باستخدام خوادم DNS العامة مثل 114DNS وGoogle وAlibaba. وفي حالة فشل الاتصال، يتم استخدام النطاق البديل st.360safe[.]company للحصول على عنوان IP لاستخدامه كخادم تحكم.

التوجهات المستقبلية والمخاطر المحتملة

إن انتشار مثل هذه التهديدات المتقدمة يتطلب من الشركات والحكومات تعزيز استراتيجياتها الأمنية. يتعين على المؤسسات تبني منهجيات دفاعية مُحدثة تتضمن مراقبة مستمرة، وتدريب الموظفين على الوعي الأمني، واعتماد تقنيات الذكاء الاصطناعي للتمييز بين الأنشطة الطبيعية والمشبوهة.

من الواضح أن مجموعة بلش ديمون (PlushDaemon) تُعد تهديدًا كبيرًا، وعلى المجتمع السيبراني العالمي أن يظل يقظًا ويعزز من آليات التعاون الدولي لمكافحة مثل هذه التهديدات.

دعوة للنقاش

في ظل تسارع التهديدات السيبرانية، كيف يمكن للشركات الصغيرة والمتوسطة تعزيز دفاعاتها السيبرانية في مواجهة مثل هذه الهجمات المتقدمة؟

لمزيد من المعلومات والمناقشات حول آخر التوجهات السيبرانية، يمكنكم متابعتنا على تويتر وفيسبوك.

شاركنا رأيك بتعليق