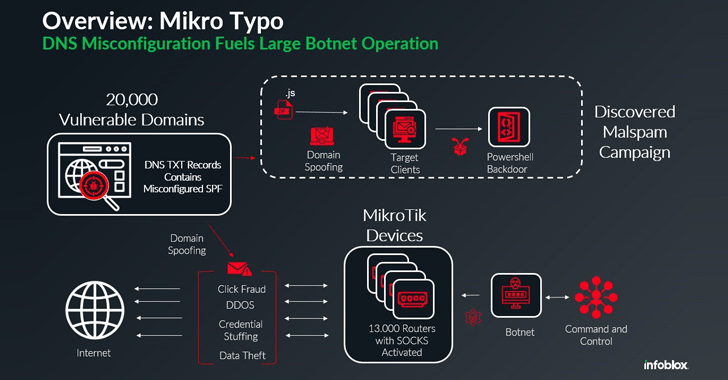

في تطور جديد يبرز التهديدات المتزايدة في عالم الأمن السيبراني، تم اكتشاف شبكة بوتنت عالمية تتألف من حوالي 13,000 جهاز راوتر مخترق من نوع MikroTik تُستخدم لنشر البرمجيات الخبيثة عبر حملات البريد العشوائي. هذه الشبكة تُعد إضافة جديدة إلى قائمة من البوتنت التي تعتمد على أجهزة MikroTik.

تحليل معمق للنشاط الضار

وفقًا لتقرير تقني نشره الباحث الأمني ديفيد برونسدون، فإن هذه البوتنت تستغل سجلات DNS غير مُعدة بشكل صحيح لتجاوز تقنيات حماية البريد الإلكتروني. يتم استخدام شبكة عالمية من أجهزة راوتر MikroTik لإرسال رسائل بريد إلكتروني ضارة تبدو وكأنها تأتي من نطاقات شرعية.

شركة Infoblox الأمنية، التي أعطت اسمًا رمزيًا لهذه الحملة “Mikro Typo”، أشارت إلى أن تحليلها بدأ بعد اكتشاف حملة “مالسبام” في أواخر نوفمبر 2024. استغل المخترقون طُعوم تتعلق بفواتير شحن لجذب الضحايا وتشغيل ملف ZIP يحتوي على ملف JavaScript مخفي.

التقنيات المستخدمة في الهجوم

يحتوي ملف ZIP على ملف JavaScript مخفي، والذي يقوم بتشغيل سكريبت PowerShell مصمم لإقامة اتصال صادر مع خادم التحكم والسيطرة (C2) الموجود على عنوان IP 62.133.60[.]137.

ورغم أن طريقة الوصول الأولية إلى أجهزة الراوتر غير معروفة، إلا أن هناك عدة إصدارات من البرامج الثابتة تأثرت، بما في ذلك تلك التي تعرضت لثغرة CVE-2023-30799، وهي مشكلة تصعيد امتيازات حرجة يمكن استغلالها لتنفيذ تعليمات برمجية عشوائية.

التحديات الأمنية والإجراءات الوقائية

أشار برونسدون إلى أن المهاجمين، بغض النظر عن كيفية اختراقهم للأجهزة، قد قاموا بوضع سكريبت على أجهزة MikroTik يمكنها تفعيل SOCKS (المقابس الآمنة)، مما يسمح للأجهزة بالعمل كمعيد توجيه TCP، مما يخفي أصل الحركة الخبيثة ويجعل من الصعب تتبعها إلى المصدر.

من المخاوف المتزايدة هو عدم الحاجة إلى مصادقة لاستخدام هذه البروكسيات، مما يسمح لمهاجمين آخرين باستخدام الأجهزة أو البوتنت بالكامل لأغراض خبيثة متنوعة من الهجمات الموزعة لحجب الخدمة (DDoS) إلى حملات التصيد.

توصيات وحلول

ينصح مالكو أجهزة MikroTik بتحديث أجهزة الراوتر الخاصة بهم بانتظام وتغيير بيانات الاعتماد الافتراضية للحسابات لمنع أي محاولات استغلال. بالإضافة إلى ذلك، يجب على المؤسسات التأكد من ضبط سجلات SPF الخاصة بها بشكل صحيح لتجنب السماح للمهاجمين بإرسال رسائل بريد إلكتروني نيابة عن نطاقاتها.

كما أن استخدام بروكسيات SOCKS4 يزيد من تعقيد جهود الكشف والتخفيف، مما يبرز الحاجة إلى اتخاذ تدابير أمنية قوية.

خاتمة وتفاعل

مع انتشار الأجهزة المخترقة، يمكن للبوتنت شن مجموعة واسعة من الأنشطة الخبيثة، من هجمات DDoS إلى سرقة البيانات وحملات التصيد. ما هي الإجراءات الإضافية التي يمكن للأفراد والمؤسسات اتخاذها لتعزيز أمن شبكاتهم ضد مثل هذه التهديدات؟ شارك برأيك عبر فيسبوك وتويتر.

شاركنا رأيك بتعليق